¿Qué es la ISO 27001?

📌La ISO 27001 (Gestión de la Seguridad de la Información) es la norma más importante relacionada con los Sistemas de Gestión de Seguridad de la Información (SGSI), cuyo objetivo es implementar, mantener y mejorar la protección la confidencialidad, integridad y disponibilidad de la información.

Descubre sus beneficios

¿A quién aplica la norma ISO 27001?

🌍La norma ISO 27001 aplica a todas las empresas independientemente de su tamaño y su sector, aunque hay algunos sectores en los que es particularmente destacada.

Tecnológicas

Banca

Hospitales

Instituciones

La norma ISO 27001 NO es obligatoria, y por tanto, es tu decisión obtenerla y beneficiarte de ella.

Sin embargo, en muchas ocasiones, puede estar solicitada por una autoridad o gobierno (contratos públicos, licitaciones), un cliente grande o por políticas internas de una empresa.

Los 6 pasos para certificarte en ISO 27001

A continuación te dejo las claves para conseguir la certificación iso 27001. Si sigues estos pasos, no te costará en absoluto superar la auditoría externa que lo otorga.

1. Diagnóstico inicial

Para superar este paso, se deben definir, documentar y comunicar una política ambiental. Esto implica revisar el estado de la compañía para poder fijar un marco de referencia con el que alcanzar unos objetivos realistas.

La política debe estar enfocada en la seguridad de la información, control de accesos y uso aceptable de los recursos IT. También se aseguraran una adecuada gestión de los riesgos de seguridad, así como se buscará la continuidad del negocio y el cumplimiento de las regulaciones vigentes.

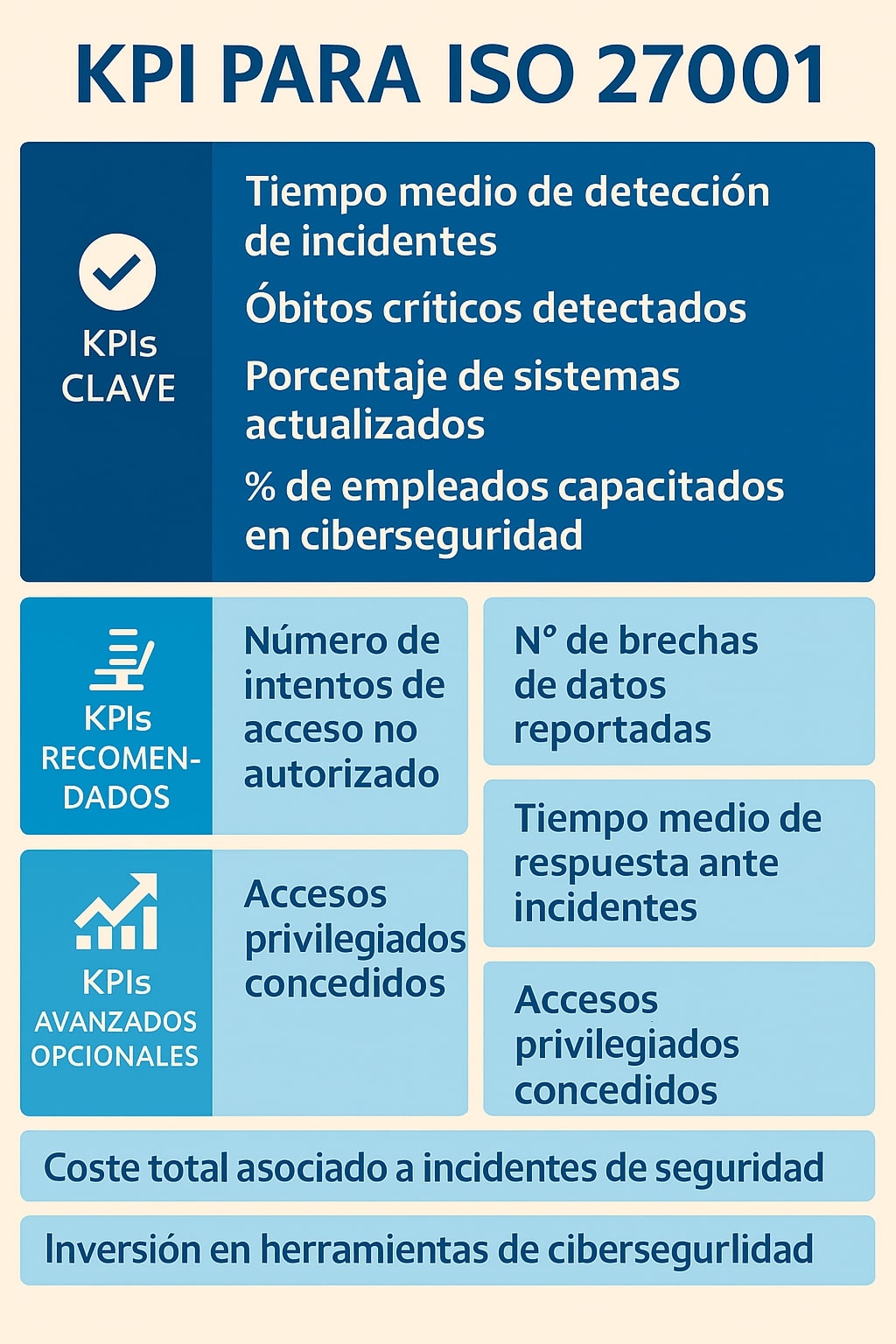

Deben establecerse indicadores, ya que la norma exige metas claras y cuantificables, aunque estos variarán según el contexto de cada organización:

Accesos autorizados

Objetivo: 100% de accesos no autorizados detectados y bloqueados.

Incidentes registrados

Objetivo: reducción del 20 % anual.

Tiempo de resolución

Objetivo: menos de 24 h en incidentes críticos.

Además, se deben evaluar los posibles riesgos teniendo en cuenta la diversidad de las causas:

Incidentes no reportados, errores en el inventario de activos, greenwashing digital (seguridad ficticia), factores de riesgo desactualizados…

Sobrecarga documental, falta de compromiso de la dirección, dependencia de proveedores externos, incumplimiento normativo, resistencia del personal…

2. Planificación

En esta etapa, se ponen definen todos los objetivos a los que hemos hecho alusión en el apartado anterior.

Serán la base de la planificación, ya que todos los esfuerzos deben ir en esa dirección, y todos ellos conformarán la «hoja de ruta» para maximizar la seguridad y fiabilidad, también reduciendo los costes y el tiempo de respuesta. Se debe de evaluar su potencial impacto, así como proporcionar una correcta asignación de roles y la inversión necesaria.

Deberá existir una división del trabajo y de las responsabilidades clara, con la inclusión de distintos equipos especializados (producción, IT, dirección, etc…) y un Responsable de Seguridad encargado de coordinar todo el proceso.

Para lograr que plan de acción sea un éxito, se debe hacer hincapié en los siguientes aspectos:

Ejemplo:

Una empresa del sector financiero detecta que el 30 % de las incidencias críticas de seguridad informática registradas en el último año provienen de accesos indebidos a documentos sensibles. Se establece como meta implantar un sistema de gestión de identidades y accesos (IAM) con autenticación multifactor y trazabilidad completa de accesos antes de finalizar el segundo trimestre. Además, se definirá un procedimiento estandarizado de clasificación y control documental. Para ello, se asigna un presupuesto de 120.000 € y un equipo multidisciplinar formado por 2 especialistas en ciberseguridad, 1 ingeniero de sistemas y 1 analista de riesgos, liderado por el Responsable de Seguridad de la Información (CISO).

3. Implementación y Operación

Cuando ya está creado el plan de acción, sólo queda ponerlo en marcha. Una buena implementación en el día a día permitirá superar la auditoría con facilidad.

Por ejemplo, para mejorar la seguridad, se implementaran controles de acceso físico y digital (sistemas biométricos, tarjetas inteligentes y autenticación multifactor), se cifraran los datos, se garantizará la seguridad en redes, las copias de seguridad se almacenarán de forma cuidadosa…

En cuanto a capacitar al personal, por ejemplo, se fijarán cursos de ciberseguridad, y simulación de incidentes por ciberataques. Se podrán implementar campañas de concienciación interna mediante carteles, talleres, correos simulando phising…

Como ejemplo, para proporcionar herramientas y recursos, se proporcionarán equipos de protección tecnológica y sistemas SIEM (Security Information and Event Management) para monitorizar, detectar y responder a amenazas en tiempo real. También se podrán adquirir softwares de gestión documental seguro (M-Files, DocuWare, SharePoint…) y se protocolos de respuesta a incidentes.

4. Seguimiento y Medición

Para estar seguros de que la ISO 27001 llega para quedarse, es necesario que todos los trabajadores de la empresa la adopten de la forma más sencilla y práctica posible. Para evaluar su efectividad y garantizar que sus objetivos se cumplen:

- Monitoreo constante: Se deben equipar las instalaciones con herramientas SIEM para garantizar una vigilancia 24/7. Se deben de hacer controles automáticos de backup y restauración.

- Análisis de resultados, revisando métricas clave para evaluar el buen funcionamiento. ¿Ha aumentado la seguridad? ¿Se observa una variación en el número y gravedad de incidencias? ¿Se producen incidentes no reportados de forma frecuente?

- Ajustes y mejoras continuas: Reforzar la formación, reasignar recursos, optimizar procesos de soporte o actualizar herramientas de gestión si se detecta que los resultados no cumplen los objetivos.

5. Auditoría interna y Mejora continua

Esta paso consiste en simular la auditoría externa que otorga la certificación, de forma que se pueda evaluar la calidad de los cambios. Si la empresa supera la auditoría interna fácilmente, le costará poco esfuerzo superar la externa y obtener la certificación.

Lo ideal sería planificar una serie de auditorías de todos los procesos y redactar un informe con los resultados observados. Con ello, se logran identificar áreas de mejora, y permiten mostrar a la empresa auditora los progresos sistemáticos. Éstos se pueden hacer mediante revisión documental, entrevistas a trabajadores, inspecciones…

Para realizar la auditoría interna, diseña preguntas modelo que permitan «examinar» de forma interna a la plantilla. De esta forma, podrás comprobar qué puntos necesitan mejorar.

+ ¿La organización garantiza que la seguridad de la información cumple con los requisitos de confidencialidad, integridad y disponibilidad?

Cada semestre, el departamento de seguridad de la información realiza auditorías internas revisando los registros de accesos, las políticas de contraseñas y la gestión de copias de seguridad. Se ejecutan pruebas de penetración para asegurar que los sistemas no presentan brechas de seguridad. Además, se ha impuesto un sistema SIEM que genera alertas automáticas. Gracias a estas medidas, la organización ha logrado reducir en un 20 % los incidentes de acceso no autorizado y mejorar en un 25 % el tiempo medio de detección y respuesta durante el último año.

En la ISO 27001, el sistema de gestión de seguridad de la información nunca está cerrado y siempre puede mejorar. Alguna de las acciones de mejora se consiguen mediante planes de acción correctivos y preventivos, la revisión de objetivos, cambios en la cultura organizativa e innovación tecnológica. Existen herramientas que incentivan el perfeccionamiento de la empresa como del círculo de Deming (Planificar → Hacer → Verificar → Actuar) o el benchmarking (comparar el desempeño con otras empresas).

6. Auditoría externa (Certificación)

La ISO 27001, exige que la certificación sea emitida por una empresa acreditada externa (AENOR, TÜV, SGS, Bureau Veritas…). Para ello, deberás recabar información sobre las opciones que tengas y ponerte en contacto para recibir un presupuesto.

Una vez hayas contratado el servicio, deberás superar la auditoría externa para obtener la certificación. Si se detectan algunos errores, se otorgará el período de 30 días para solucionarlos.

💡Será sencillo pasar el período de auditoría externa, si se utilizan las auditorías internas como simulaciones reales. De esta forma, el personal estará más preparado y relajado.

💡La certificación ISO 27001 se entrega por un período de 3 años, con revisiones periódicas para confirmar el mantenimiento de las mejoras. Por ello, es necesario garantizar que la empresa sigue activamente alineada con la norma.